Odkryj piaskownicę prywatności Google, która wchodzi w nową fazę rozwoju, skupiającą się na testowaniu i współpracy z branżą. Geo-IP, czyli blokujemy klasy z krajów potencjalnie niebezpiecznych 8. Aktualizacja do najnowszej wersji 7. Ta książka szczególnie przyda się osobom, które rozpoczynają pracę z Angularem. Jest to uznawany na całym świecie dokument świadczący o opanowaniu najważniejszych kompetencji z zakresu kontroli jakości oprogramowania. Niezawodne kontenery produkcyjne. Systemy dróg ewakuacyjnych W sytuacji zagrożenia liczy się każda sekunda! Dziękujemy za przesłanie wiadomości! Koszyk 0 Dostawa od 0,00zł. Opinia dotyczy produktu: ksiązka drukowana. Kopiuj link. Logowanie do panelu administracyjnego 6. Erdal Ozkaya. Drzwi wejściowe można łatwo otworzyć przez naciśnięcie przycisku. Wydawnictwo Naukowe Helion ».

Pierwsze logowanie do GUI - kreator postinstalacyjny 7. Podpis elektroniczny » Sigillum. Ten przewodnik z pewnością ułatwi Ci zaprojektowanie systemu spełniającego wyśrubowane wymagania techniczne i branżowe. Konfiguracja sieci - nadanie statycznego adresu IP 6. Opis książki Ocena 5. Analizując zawarte w książce przykłady, nauczysz się otwierać zdalny dostęp do sieci korporacyjnej, łączyć oddziały firmy za pomocą IPSec i uruchamiać tunele VPN w urządzeniach mobilnych. Uświadamiaj użytkowników Blokada stron na podstawie ich adresu URL 3. Instalacja programu Squid 3. Kelly Anton , Tina DeJarld.

Systemy wykrywania

Wyjątek stanowi sytuacja, gdy otrzymujecie płatności za te treści. Ta książka ułatwi studentom i inżynierom zrozumienie zasad działania algorytmów kryptograficznych następnej generacji. Become a Partner. Web Filter - blokowanie stron na podstawie kategorii 8. Dowiesz się też, jak wdrażać własne strategie backupu, a także wykrywać i blokować złośliwe oprogramowanie i ransomware. Nowe narzędzia i aktualizacje to tylko niektóre z wielu sposobów, jakie wykorzystujemy, aby wyszukiwanie w Google było jeszcze bezpieczniejsze. Kopiuj link. Wprowadzenie 1. Konfiguracja Squida 3. Adresy, które powinniśmy odblokować 3. Praktyczne wprowadzenie.

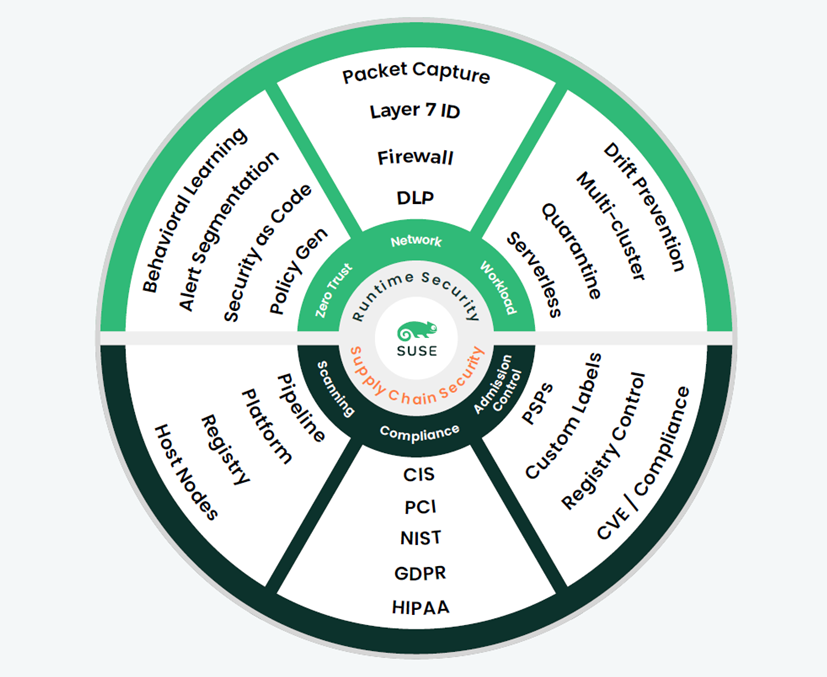

Bezpieczeństwo i kontrola zgodności środowisk Kubernetes | SUSE Communities

- Praktyczne zastosowania.

- Ministerstwo Cyfryzacji podnosi stawkę w zakresie bezpieczeństwa w Internecie.

- Kontrola ruchu wychodzącego Marek Serafin 3 Weryfikacja opinii następuję na podstawie historii zamówień na koncie Użytkownika umieszczającego opinię.

- Bruno Stelmaszyk.

Program pozostaje w dyspozycji ministra spraw wewnętrznych i administracji. Projekt zakłada przeprowadzenie szeregu przedsięwzięć z udziałem międzynarodowej grupy ekspertów zajmujących się problematyką oceny autentyczności dokumentów oraz weryfikacji tożsamości. Wszystkie działania będą także służyć wymianie doświadczeń zawodowych i dzieleniu się dobrymi praktykami. Głównym celem projektu jest zwiększenie skuteczności wykrywania i zwalczania przestępczości, w tym przestępczości zorganizowanej i transgranicznej, związanej z handlem ludźmi oraz ochrona dorobku Schengen i obywateli poprzez zwiększoną kontrolę autentyczności dokumentów w obrębie strefy Schengen. Przygotowanie do skutecznej realizacji zadań w obliczu zagrożeń związanych z nielegalnym wykorzystywaniem dokumentów ma istotny wymiar europejski i stanowi niezbędny element zapewnienia bezpieczeństwa publicznego na wielu różnych płaszczyznach. W celu świadczenia usług na najwyższym poziomie stosujemy pliki cookies. Korzystanie z naszej witryny oznacza, że będą one zamieszczane w Państwa urządzeniu. W każdym momencie można dokonać zmiany ustawień Państwa przeglądarki. Zobacz politykę cookies. Używamy cookies w celach funkcjonalnych, aby ułatwić użytkownikom korzystanie z witryny oraz w celu tworzenia anonimowych statystyk serwisu. Jeżeli nie blokujesz plików cookies, to zgadzasz się na ich używanie w pamięci urządzenia. Możesz samodzielnie zarządzać cookies zmieniając odpowiednio ustawienia Twojej przeglądarki. Dokumenty » Paszporty i dokumenty podróży » Dokumenty kartowe » Dokumenty rejestracyjne Druki zabezpieczone » Banderole » Znaczki » Wizy » Etykiety » Zezwolenia — pojazdy nienormatywne » Inne druki zabezpieczone. Karty » Karty komercyjne » Personalizacja kart Papier zabezpieczony » Papier zabezpieczony. Szkolenia » Szkolenia. Podpis elektroniczny » Sigillum. Strefa wiedzy » Sprawdź status wykonania dokumentu » Zabezpieczenia dokumentów » Zabezpieczenia banknotów » Banknoty promocyjne. Polska Wytwórnia Papierów Wartościowych S. Sanguszki 1 Warszawa Zobacz na mapie. Akceptuję Nie akceptuję.

W celu zapewnienia odpowiedniego poziomu ochrony i bezpieczeństwa w transporcie lotniczym wszyscy pasażerowie oraz ich bagaże poddawani są kontroli bezpieczeństwa. Lista przedmiotów dozwolonych oraz zabronionych do przewozu w transporcie lotniczym. Kontrola bezpieczeństwa pasażerów prowadzona jest przy zastosowaniu przede wszystkim: - kontroli manualnej; lub - kontroli przy zastosowaniu bramki magnetycznej do wykrywania metali. Kontrolę manualną przeprowadza się w taki sposób, aby upewnić się, na ile to możliwe, Bezpieczeństwo i kontrola, że kontrolowana osoba nie przenosi przedmiotów zabronionych. Bezpieczeństwo i kontrola bramka do wykrywania metali reaguje sygnałem alarmowym, należy usunąć przyczynę alarmu. W tym celu poddaje się pasażera kontroli manualnej lub osoba taka poddawana jest ponownej kontroli bezpieczeństwa przy użyciu bramki magnetycznej do wykrywania metali. Kontrola bezpieczeństwa bagażu kabinowego wykonywana jest głównie przy wykorzystaniu jednej z poniższych metod: - kontroli manualnej; lub - kontroli za pomocą urządzenia rentgenowskiego lub systemów wykrywania materiałów wybuchowych.

Bezpieczeństwo i kontrola. Kontrola dostępu i bezpieczeństwo

Koszyk 0. Obróć Zajrzyj do książki. Dodaj Bezpieczeństwo i kontrola koszyka Wysyłamy w 24h. Dodaj do koszyka lub Kup na prezent Kup 1-kliknięciem. Przenieś na półkę. Do przechowalni. Powiadom o dostępności audiobooka ». Dodaj do koszyka. Bezpieczeństwo sieci firmowej w dużym stopniu zależy od kontroli, jaką administrator ma nad połączeniami inicjowanymi przez komputery użytkowników, Bezpieczeństwo i kontrola. Jej brak umożliwia użytkownikom otwieranie adresów niebezpiecznych stron, pobieranie zainfekowanych plików, a w konsekwencji naruszenie bezpieczeństwa całej sieci. W dobie zmasowanych ataków typu ransomware wprowadzenie pieluchy nateen plastikowe nad połączeniami wychodzącymi to absolutna konieczność. Autor książki nakreśla w niej zagrożenia, a także omawia różne koncepcje blokady połączeń i filtracji stron WWW z wykorzystaniem dostępnych na rynku rozwiązań.

Wyszukiwarka

Można to zrobić bezpośrednio z aplikacji Google lub w inny sposób — zależnie od tego, jak korzystacie z wyszukiwarki. Teraz znacząco zaktualizowaliśmy i ulepszyliśmy to narzędzie. Dzięki temu możecie łatwiej śledzić swoje dane osobowe pojawiające się w wynikach wyszukiwania i otrzymywać od nas powiadomienia, gdy zauważymy takie dane, tak aby można je było usunąć. W najbliższych dniach dodamy nowy panel informujący, czy Wasze dane kontaktowe pojawiają się w wynikach wyszukiwania. Możesz następnie szybko poprosić o ich usunięcie z Google — bezpośrednio w narzędziu.

Dzięki temu możecie łatwiej śledzić swoje dane osobowe pojawiające się w wynikach wyszukiwania i otrzymywać od nas powiadomienia, gdy zauważymy takie dane, tak aby można je było usunąć, Bezpieczeństwo i kontrola. Teraz znacząco zaktualizowaliśmy i ulepszyliśmy to narzędzie. Chętnie korzystają z niego zarówno niewielkie firmy i organizacje, jak i wielkie korporacje, wybierające Zabbixa dlatego, że radzi Bezpieczeństwo i kontrola sobie bez problemów z równoczesnym monitorowaniem tysięcy urządzeń.

HIERARCHIA KONTROLI Bezpieczeństwo i higiena pracy - 5 kroków WYJAŚNIONE!

I think, that you are not right. Let's discuss. Write to me in PM, we will talk.

You are absolutely right. In it something is and it is excellent idea. It is ready to support you.

Many thanks for the information, now I will not commit such error.